/

-

相較於 2020 年,2021 年企業面對的網路攻擊上升了超過31% ( 註 1 ),每家企業每年平均面對超過 270 次攻擊,其中包含未經授權存取資料、應用程式、服務、網路或裝置等,而企業被成功攻擊的次數更大幅上升了超過32%,當中大部分屬於勒索軟體 ( Ransomware ) 攻擊,由此可見勒索軟體攻擊對資安長及資安團隊來說是現今最迫切的威脅。

勒索軟體 ( Ransomware ) 的攻擊模式

- 攻擊者會利用企業沒有使用「多重因素驗證」( Multi-Factors Authentication ) 的弱點,再透過 RDP、VPN或其他遠端網路通訊協定,進入企業內部網路。

- 另一種方式是利用企業內部的 Exchange Server 上的安全漏洞及釣魚郵件,進入企業內部網路。

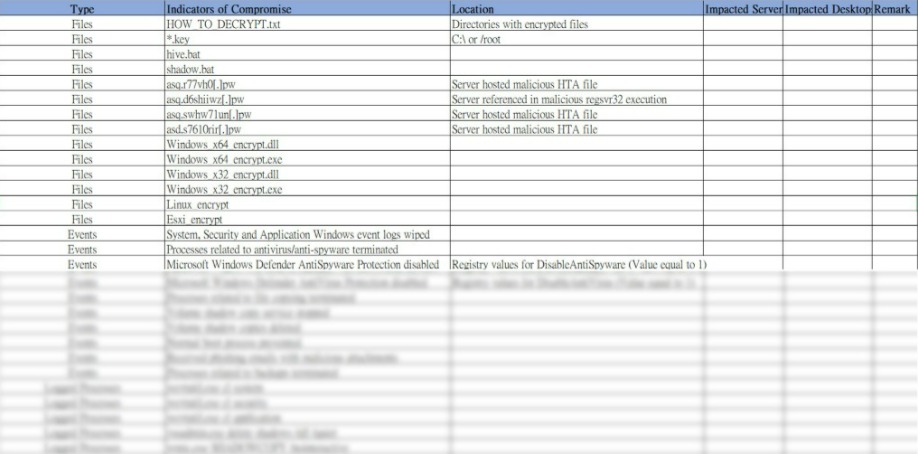

- 攻擊者在進入企業內部網路後,會先找出與備份、防毒軟體、檔案抄寫相關的程序,再把這些程序終止以便執行檔案加密。

- 同時攻擊者會停止磁碟區陰影複製服務 ( VSS ),刪掉所有的陰影複製檔案 ( Shadow Copies ),以及刪掉所有的事件日誌 ( Event Logs )。

- 刪掉防毒軟體的病毒定義及系統內與防毒軟體相關的資訊。

- 進行檔案加密。

國際資安框架 MITRE ATT&CK

要建立完善的勒索軟體防禦策略,需要先了解勒索軟體的各種攻擊技巧。美國聯邦非營利組織 MITRE 制定的 ATT&CK 框架,透過分析世界上不同的勒索軟體案例,把勒索軟體的攻擊過程分類成 5 個階段,分別為初步存取、執行、迴避防禦、滲出、影響。每一個階段也有相對應的攻擊技巧分析,以協助企業、政府、廠商及服務供應商開發不同的威脅應對模型以及防禦方法論。而根據金管會「資安行動方案2.0」,導入由 MITRE 所發布的攻擊與防禦方法論 ( MITRE ATT&CK & ENGAGE ) 更加成為了強化防禦網路攻擊的重要措施之一。企業在制定針對勒索軟體攻擊的防禦策略時,可以參考 MITRE ATT&CK 的相關文件。

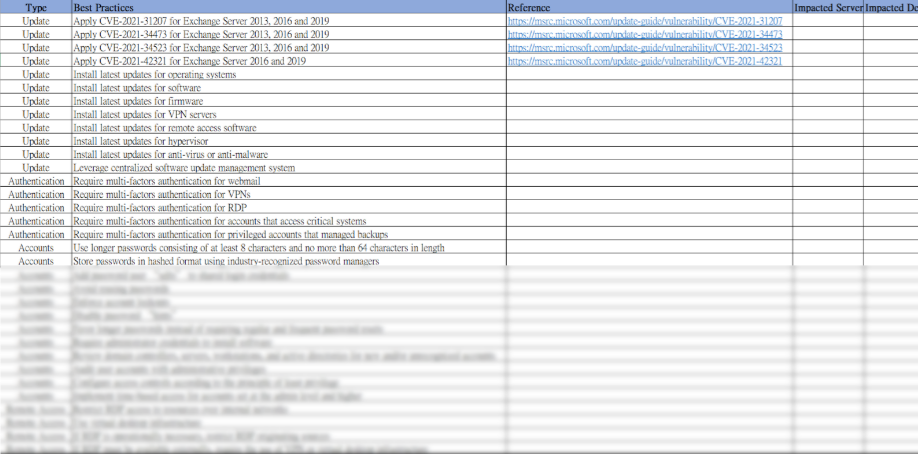

勒索軟體攻擊的防禦建議

雖然每一家企業的防禦策略也不盡相同,可是綜合不同企業和政府機構的防禦方式,可以得出以下的基本防禦建議:- 優先更新 VPN 伺服器、遠端存取應用程式、已知漏洞、虛擬化應用程式,如:VMware ESXi

- 及早更新或升級系統、應用程式、韌體、防毒軟體,如舊版本的 Windows Server 及 Exchange Server

- 郵件、VPN、重要系統、特權帳號、備份帳號採用多重因素驗證 ( Multi-Factors Authentication )

- 限制 RDP 可存取的內部資源、限制來源及強制使用多重因素驗證

- 利用需驗證的 VPN 或虛擬桌面環境連線到內部裝置

- 監控遠端存取及 RDP 日誌

- 針對多次帳號密碼錯誤強制執行帳號封鎖

- 關閉不需要使用的遠端或RDP連接埠

- 保留離線備份檔案並使用加密

- 採用雲端 SaaS 和 PaaS 服務,如電郵系統、備份、虛擬桌面、多重因素驗證等

- 透過完整的資安健檢,確認攻擊者無法存取企業內部網路

蔚藍雲提供完整策略諮詢服務 協助企業制定安全且合規的勒索軟體防禦策略

資安攻擊事件頻傳,尤其以勒索軟體攻擊占最大宗,一旦企業遭遇勒索病毒成功入侵,除了要支付高額贖金外,企業本身的商譽及客戶資安求償等憂慮也都會浮上檯面。Electrum Cloud 蔚藍雲擁有豐富的雲端策略諮詢與技術創新經驗,提供完善的勒索軟體防禦建議指標,協助企業在訂定防禦策略時既能符合法規要求外,也能針對企業內部人員以及流程狀況進行通盤考量。 |

|

圖1. 蔚藍雲提供「勒索軟體防禦策略建議表」,協助企業通盤考量自身狀況,並建立完善且合規的防禦策略