什麼是雲端安全性態勢管理 ( Cloud Security Posture Management,CSPM )?

利用 Microsoft Defender for Cloud 管理多雲環境,包含 Azure、AWS 與 GCP,並透過雲端安全性態勢管理 ( CSPM ) ,持續檢測所有服務在「產業標準」、「合規性」、「基準線」是否符合要求,並對脆弱或配置錯誤的資源提供可視化的介面及推薦指引,以利資安人員可以快速並有效的修復不合規或有資安風險的資源。

企業在處理資訊安全議題時,通常會面對「維運管理費時」、「判讀警示不明確」、「平台整合困難」等問題,加上現今更頻繁的資安攻擊事件,使得如何有效率地預防、判斷並修正有潛在風險的資源,顯得更加重要。

雲端安全性態勢管理 ( CSPM ) 提供「預設雲端最佳實踐政策」、「持續檢核並提供未合規的資源修正建議」、以及「於單一平台控管多雲環境」的特點,讓資安人員在符合法規依據的基準中,更有信心的面對資訊安全的挑戰。

CSPM 的功能

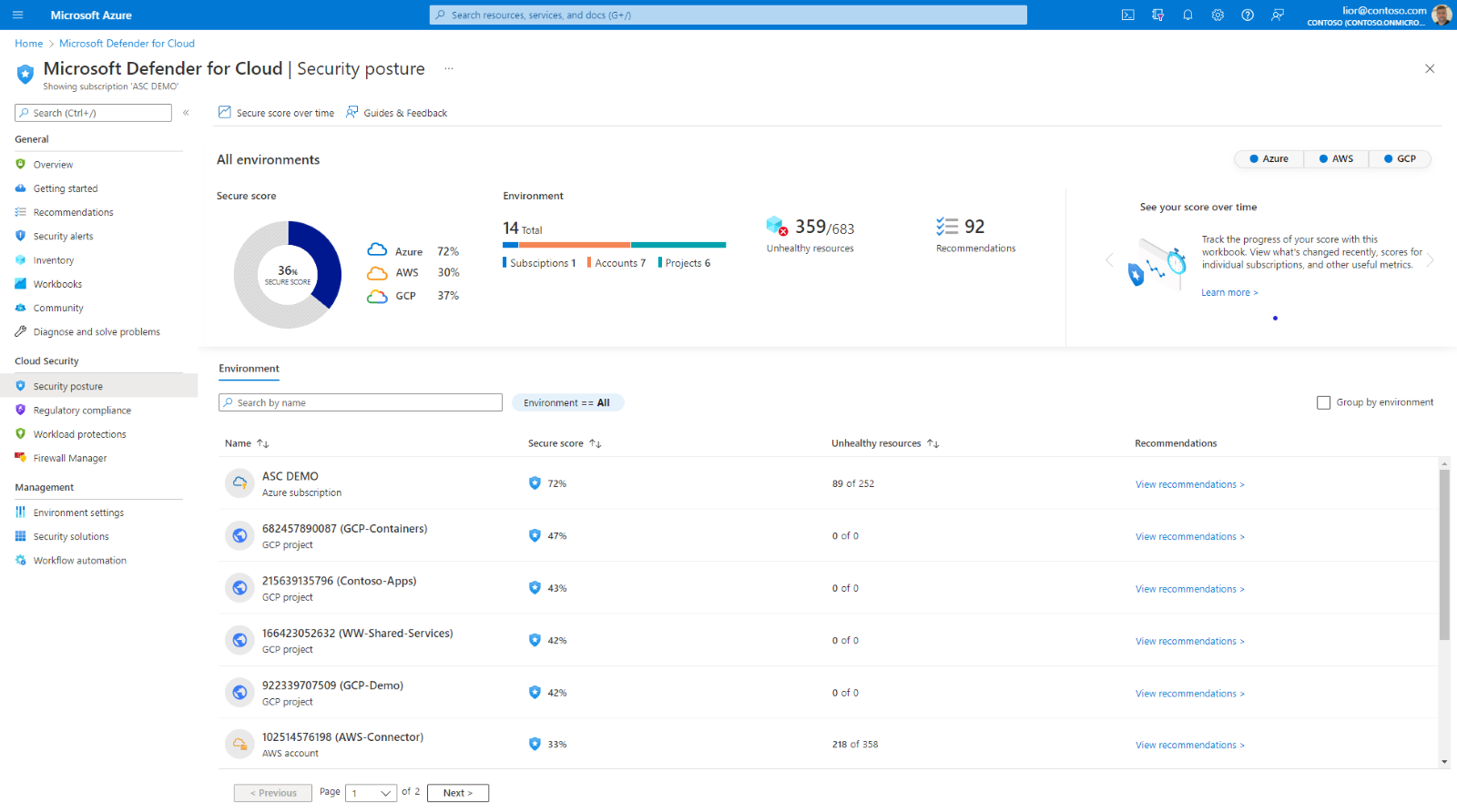

透過 Microsoft Defender for Cloud 的管理介面,資安人員可從「安全分數」、「狀況不良的資源」、及「建議」快速了解到多雲環境的安全性態勢狀況。

以安全分數為例,百分比越高,風險值越低。另外也可以從 Microsoft Defender for Cloud 找出狀況不良的資源,同時確認有多少資源不合規或有潛在的風險。

除了找出資安風險外,針對不同的風險,Microsoft Defender for Cloud 也會提供不同的建議。資安人員可以從建議中選取欲修正的項目,並透過項目中的「描述」(說明此建議的目的)、「補救步驟」(提供手動的建議步驟或自動的修復方式)、「受影響資源」(列出受影響的資源)來決定修復方式、觸發 Logic App 自動化流程、豁免或指派他人處理等動作進行相對應措施。

如何制訂適合自身的 CSPM?

根據預設,每個 Azure 訂閱帳戶會自動指派微軟雲端安全性基準 ( Microsoft Cloud Security Benchmark ),這是微軟針對通用合規性所撰寫的一組 Azure 特定指導方針。評定以美國網際網路安全中心 (CIS) 和國家標準與技術研究院 (NIST) 的控制項為基礎,著重以雲端為中心的安全性。

針對同時使用 AWS 和 GCP 的多雲環境,Microsoft Defender for Cloud 透過整合至 AWS 安全性中樞 ( AWS Security Hub ) 和 GCP 安全命令中心 ( GCP Security Command Center ),把各家雲端服務供應商的最佳安全性基準連接到 Microsoft Defender 的管理環境,讓 Microsoft Defender for Cloud 除了 Azure 以外,也提供了這兩個雲端環境的資安可見度和保護。

資安人員可以透過下列三種方式,量身打造自己的 CSPM

- 檢視和編輯預設方案

- 新增自訂的方案

- 新增法規合規性標準:

| 微軟提供的法規標準 | AWS 合規性標準 | GCP 合規性標準 |

|

|

|