安全性資訊與事件管理 SIEM

安全性資訊與事件管理 (Security Information and Event Management, SIEM) 是一項資訊安全解決方案,能協助組織在資安攻擊對企業營運造成損害前,及早「偵測」、「分析」並「回應」安全性威脅。

SIEM 是一套結合安全資訊管理 (SIM) 和安全事件管理 (SEM) 的安全管理系統,此技術會從各種來源收集事件記錄檔資料,並透過即時分析識別異常活動,進而採取適當應對措施。

SIEM 的重要性

在當前數位轉型的浪潮下,企業面臨的資安威脅日趨複雜且多樣,SIEM 資訊安全解決方案已成為現代企業不可或缺的資安防護工具。SIEM 不僅能即時收集並分析各類安全事件,還可協助企業快速偵測和回應潛在威脅,進一步強化整體資安防禦能力。

然而,根據 CloudMile 萬里雲於 2024 年發布的企業資安趨勢調查報告,僅有一成企業導入了零信任架構和 SIEM 系統,顯示大多數企業仍未充分利用 SIEM 所帶來的安全優勢。對於尚未導入 SIEM 的企業,可能面臨以下資安挑戰:

-

威脅偵測延遲:缺乏集中化的事件監控與管理,可能導致無法即時發現潛在攻擊,進而提高資料外洩或系統受損的風險。

-

事件回應效率低下:缺乏統一的平台來整合與管理安全事件,導致資安團隊需耗費大量時間進行手動分析,不僅增加工作負擔,也延誤威脅應對時機。

-

合規挑戰:許多法規要求企業對紀錄並回報安全事件,缺乏 SIEM 系統可能導致合規性不足,進而增加法律相關風險。

為了有效應對日益增長的資安威脅,企業應積極導入 SIEM 系統,以強化整體安全防護能力。SIEM 在資訊安全中扮演著極其重要的角色,不僅能預防企業遭受實質威脅,還可即時分析異常活動並迅速採取應對措施。此外透過人工智慧的導入與應用,SIEM 能夠自動化應變流程,並針對混合雲環境進行深入的安全分析,最大化保護企業的資料與資產。

SIEM 主要功能與價值一次看

SIEM 的核心目標為日誌管理、事件關聯與分析、事件監控告警與回應。典型的 SIEM 可收集來自各地的日誌,如端點、網路設備、作業系統、防火墻、應用程式、資料庫、用戶端等,並在單一平台上進行跨時間的事件關聯分析,提供即時事件回應與完整的事故處理歷程追蹤功能。

SIEM 的核心功能與價值包含以下:

-

集中式日誌收集與管理(Log Collection & Management)

SIEM 可整合各式設備、系統與應用程式的日誌資料,包含防火牆、伺服器、雲端服務等,統一儲存與管理,打破資訊孤島,為後續分析建立基礎資料池。 -

即時事件監控與告警(Real-time Monitoring & Alerts)

系統可即時分析日誌與事件資料,一旦偵測到異常行為或攻擊跡象,將立即發出告警通知資安團隊,有效加快偵測與應變速度。 -

威脅偵測與行為分析(Threat Detection & Behavior Analytics)

SIEM 能透過規則比對、威脅情報(Threat Intelligence)與行為模式分析,判斷是否存在潛在攻擊,例如帳號異常登入、內部資料外洩等。 -

合規性報告與稽核支援(Compliance Reporting & Auditing)

提供預先建置的合規報告模板(如 ISO 27001、GDPR、HIPAA 等),協助企業簡化符合法規要求的稽核流程,降低資安罰鍰風險,提升整體合規效率。 -

事件追蹤與鑑識調查(Incident Investigation & Forensics)

當發生資安事件時,SIEM 可協助還原攻擊路徑、使用者行為與異常活動紀錄,加速事件調查與鑑識分析。 -

自動化回應與防禦整合(Automated Response & Integration)

高階 SIEM 系統可與 SOAR(Security Orchestration, Automation and Response)平台整合,依據情境自動封鎖惡意IP、隔離可疑設備或啟動防禦流程,大幅提高應變效率。

如內部人員收到釣魚電郵並點開可疑的網址,資安人員在收到告警通知後,可透過 SIEM 進行下列的處理流程:

|

SIEM 調查機制 |

SIEM 回應機制 |

自動化處置 |

|

誰點了連結 發生什麼事 在哪時候發生的 使用哪個設備開啟的 |

處置方法 影響範圍 是否通報 |

整合自動化 加快事件回應程序 |

SIEM 常見場景與實際應用案例

1. 協助企業符合法規與合規性要求

SIEM 可集中管理企業內部所有安全日誌與事件記錄,並產出結構化、可追溯的資料報告格式,支援各種監管法規的合規需求,例如:

-

GDPR:記錄個資存取與使用情形,回應歐盟個資保護規範。

-

HIPAA:保障病患健康資訊,符合美國醫療資訊隱私要求。

-

PCI DSS:監控支付交易與卡號處理活動,確保金流安全。

-

SOX:追蹤敏感資訊的存取與異動,強化財務透明與問責機制。

2. 進階威脅偵測與資安事件調查

透過事件關聯分析、行為異常偵測與威脅情報整合,SIEM 能有效辨識並預警潛在攻擊行為,如帳號濫用、資料竊取及零時差漏洞等。

*建議搭配 IDS、EDR(端點偵測)或威脅情報平台(TIP)使用,以強化防禦層級並提升調查效率。

3. 保護物聯網(IoT)與關鍵基礎設施

由於 IoT 裝置連網數量龐大且更新頻率低,經常成為駭客攻擊目標。SIEM 可持續監控 IoT 流量與存取行為,並偵測異常活動(如殭屍網路、未授權連線)或設備漏洞。

*建議搭配 IoT 裝置資產盤點、漏洞掃描工具與網段存取控管機制,建立端到端的防護架構,有效提升整體資安防線。

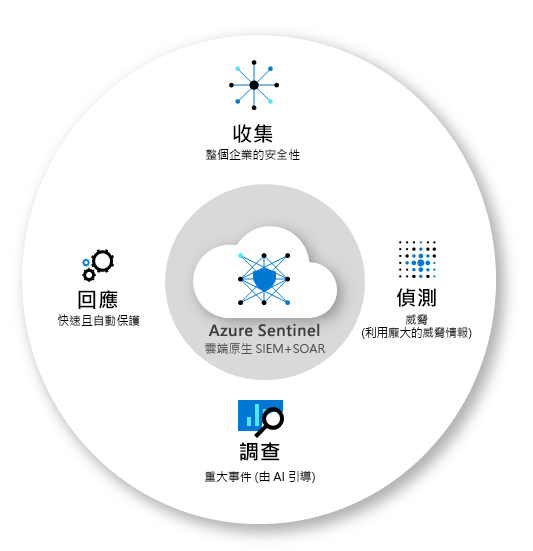

SIEM 工具推薦:用 Microsoft Sentinel 完善防護

- 收集資料:包含本地端和多雲環境的所有使用者、裝置、應用程式和基礎結構的資料。

- 偵測先前未偵測到的威脅:使用 Microsoft 的分析和威脅情報,且大幅度減少誤報。

- 使用人工智慧調查威脅:根據 Microsoft 多年來的網路安全性工作,大規模搜捕可疑的活動。

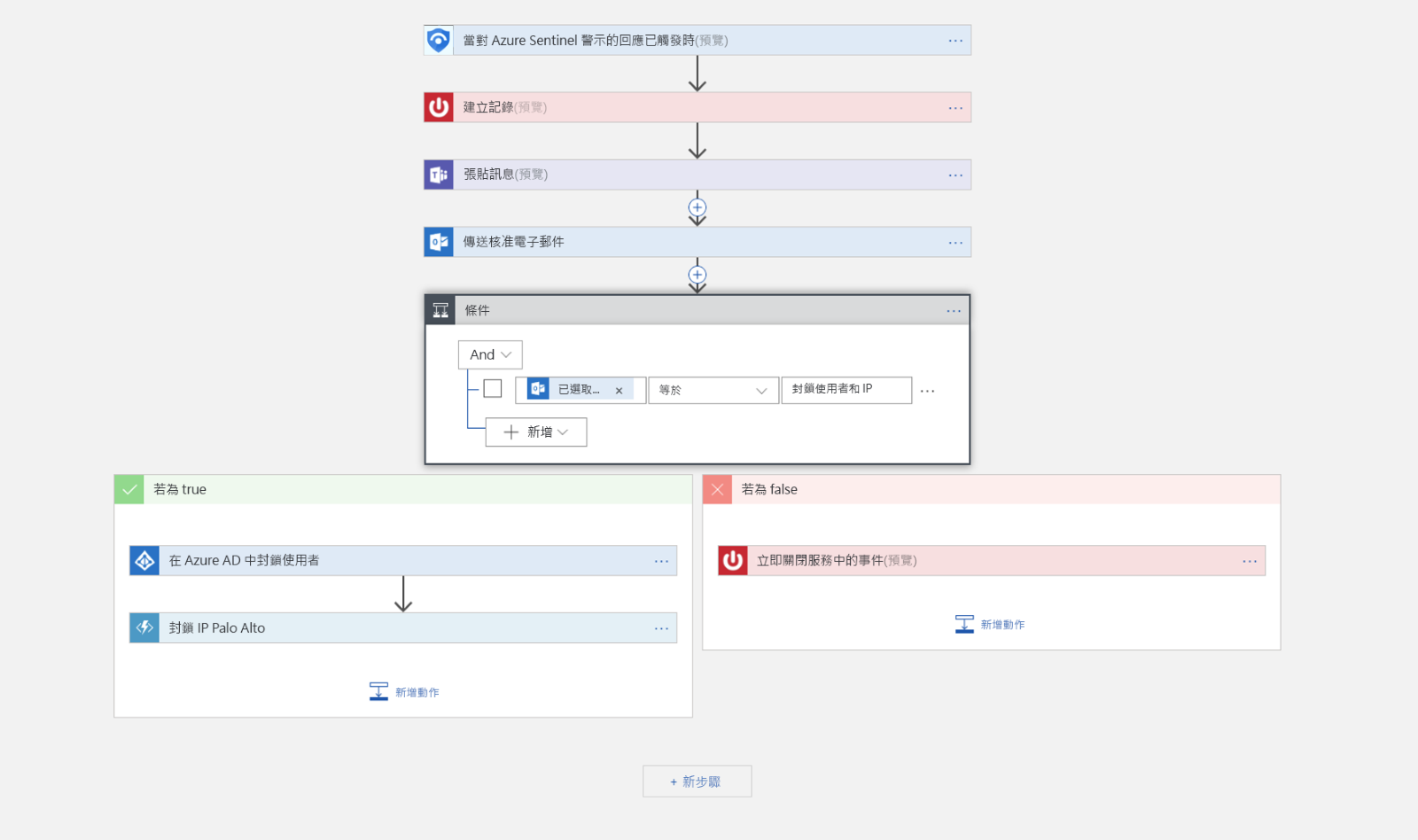

- 快速回應事件:使用 playbooks 和 Azure Logic App 將流程自動化。

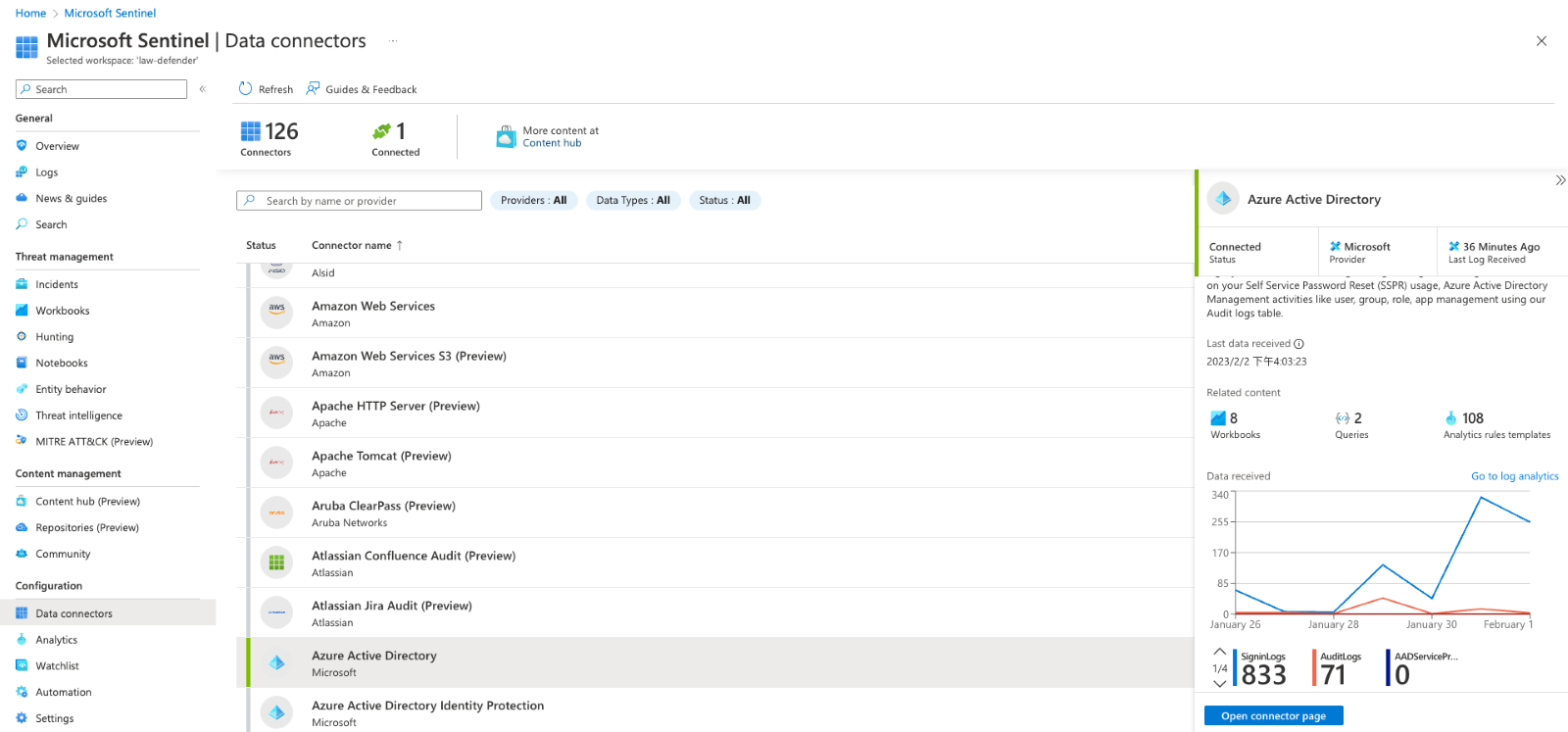

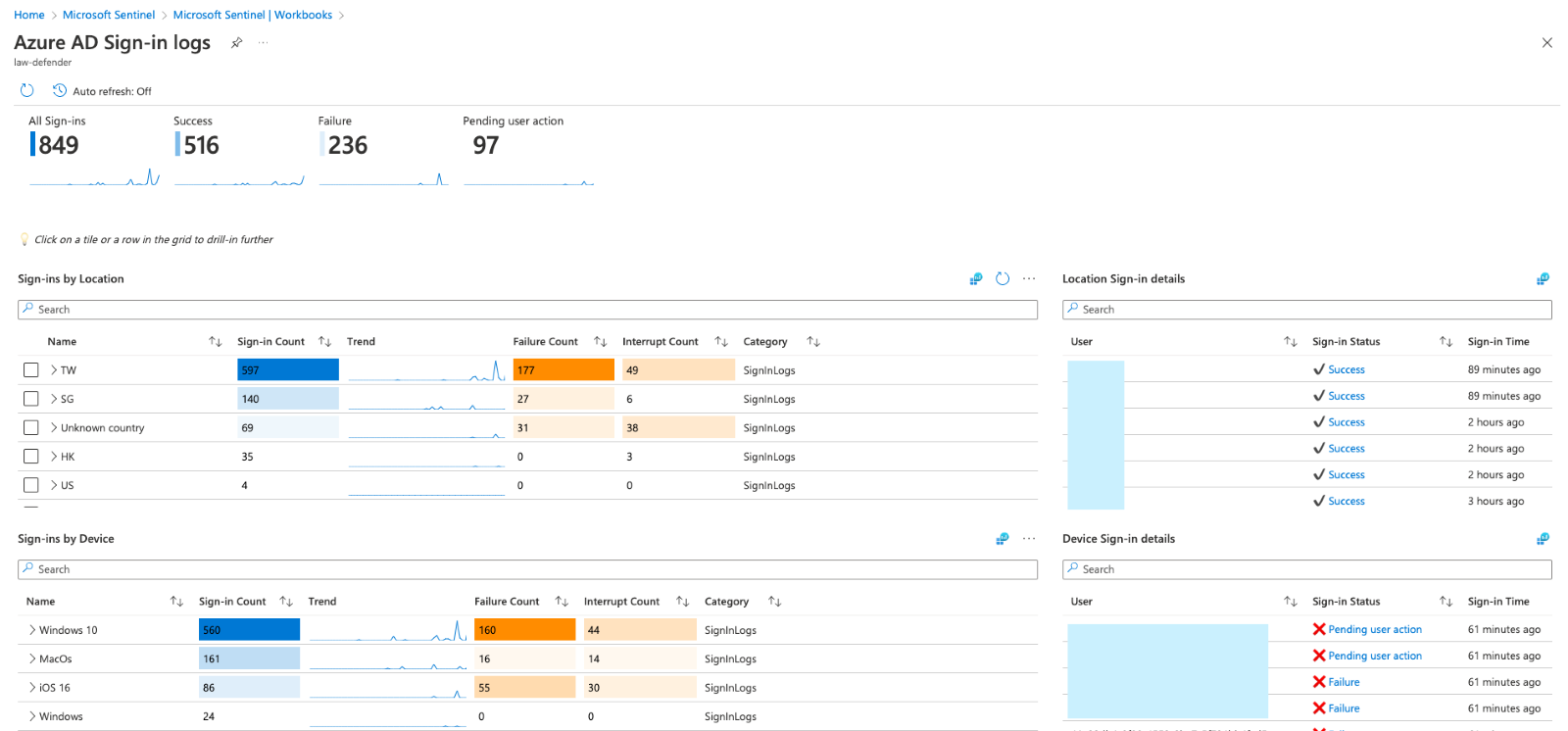

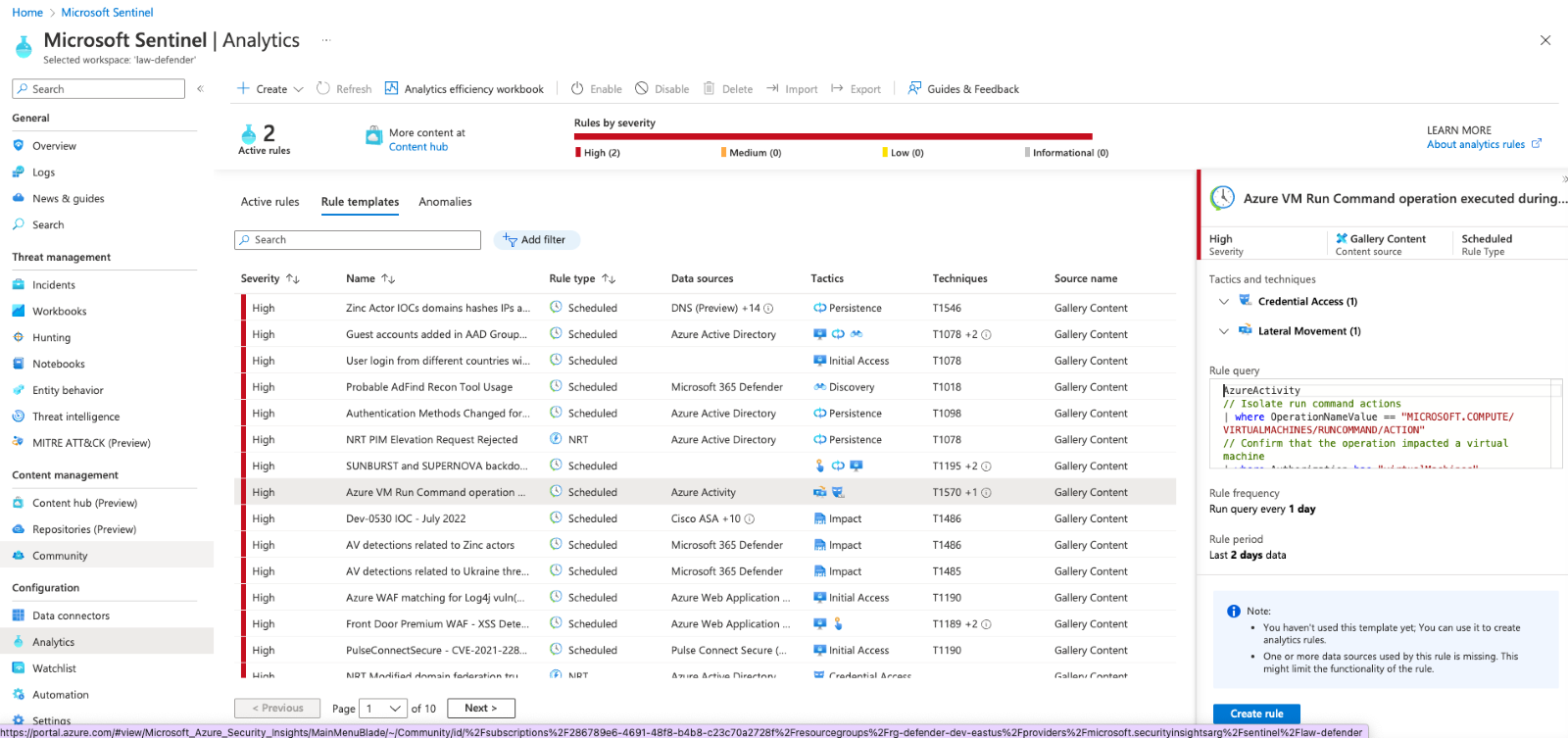

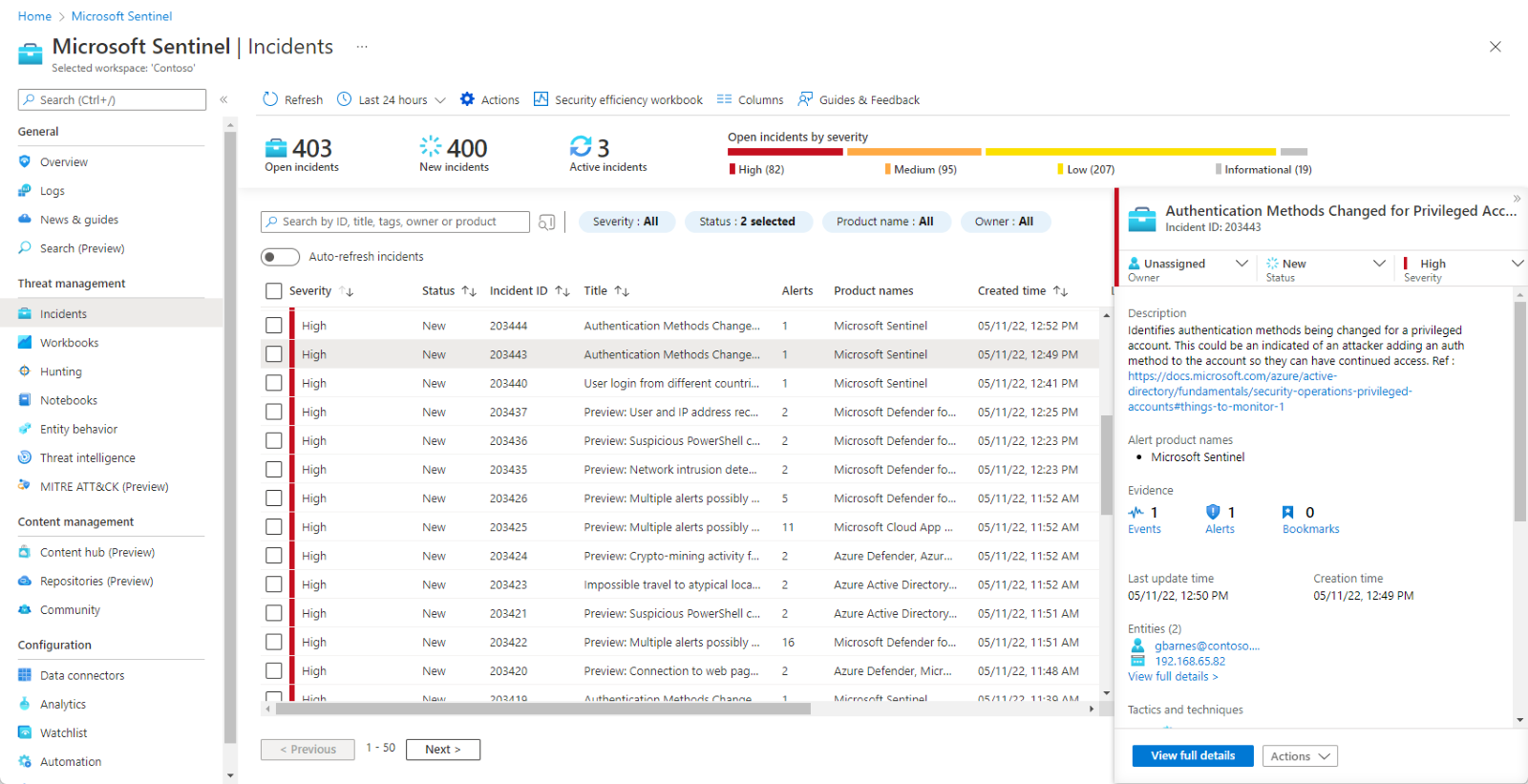

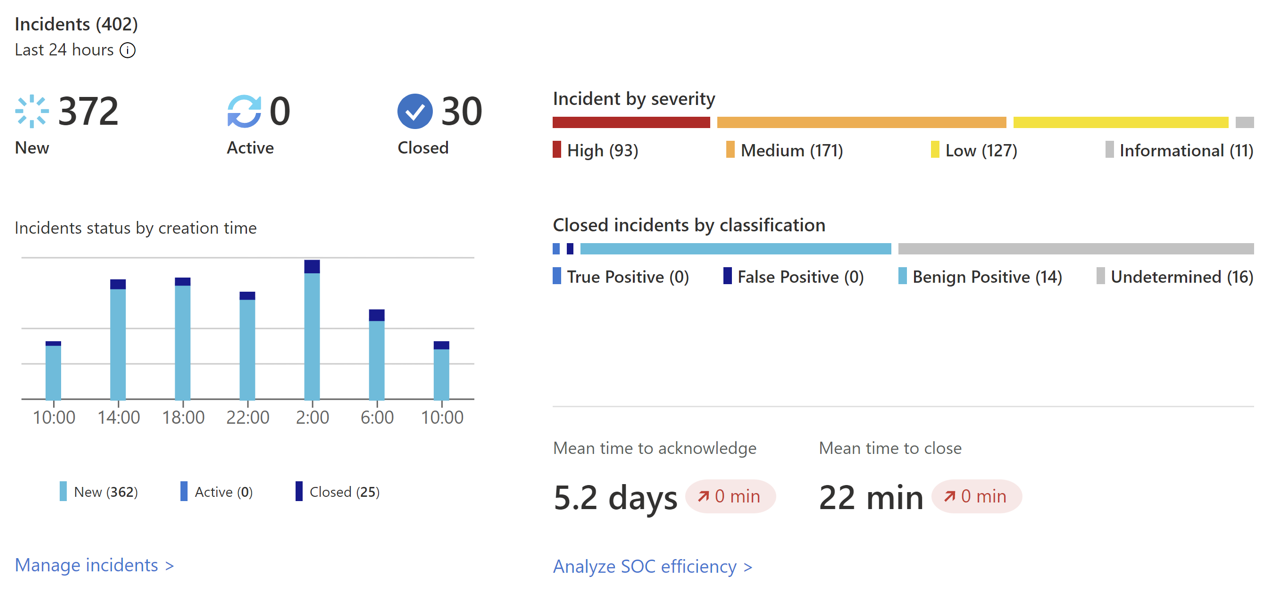

Microsoft Sentinel 支援來自 60 個以上的供應商包含多達 126 種資料收集器 (Data Connectors)圖一,內建活頁簿 (Workbooks)圖二 範本可在連接資料後,快速取得資料洞察。加上超過 100 種開箱即用的分析 (Analytics)圖三 檢測威脅規則,讓 SOC 工程師可在事件 (Incidents)圖四 頁面中有效率的調查可能存在的威脅。並對事件建立工作自動化 (Automation)圖五,利用內建的劇本 (playbook),自動執行單一且重複的工作,包括資料擷取、擴充、調查和補救等措施。

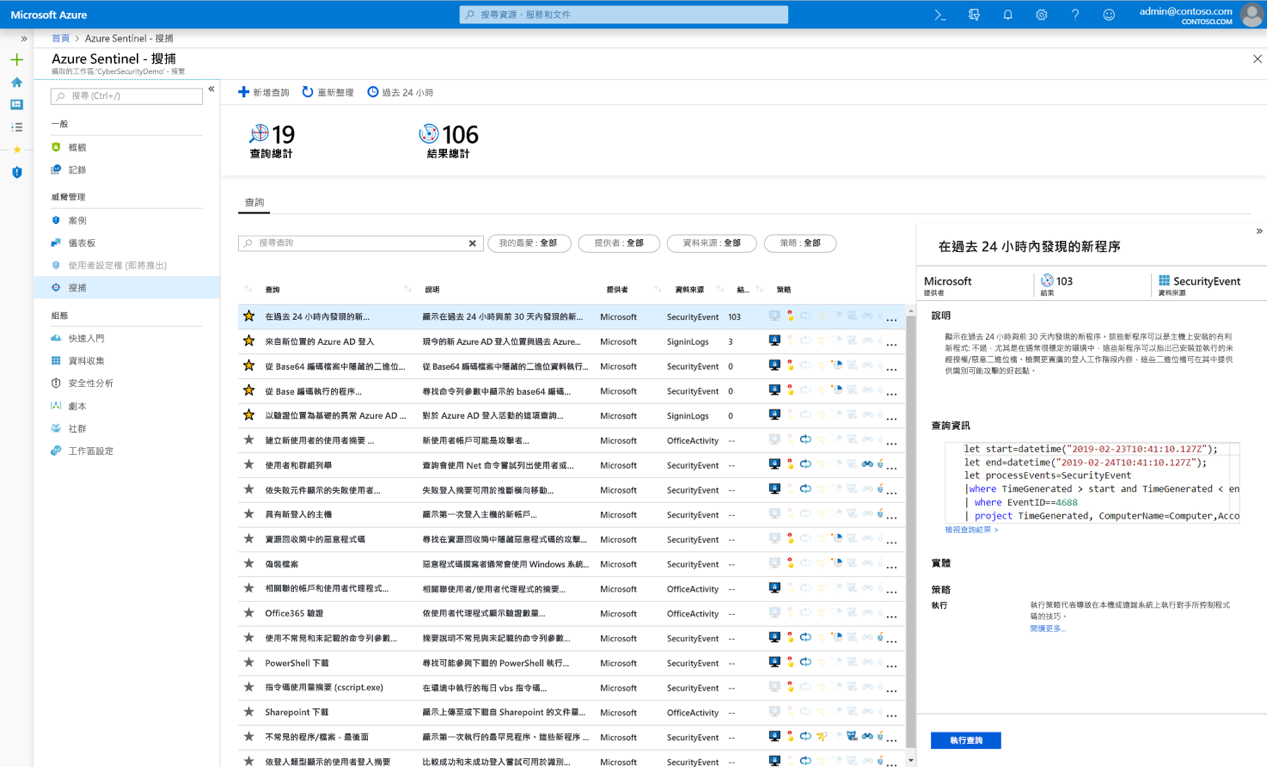

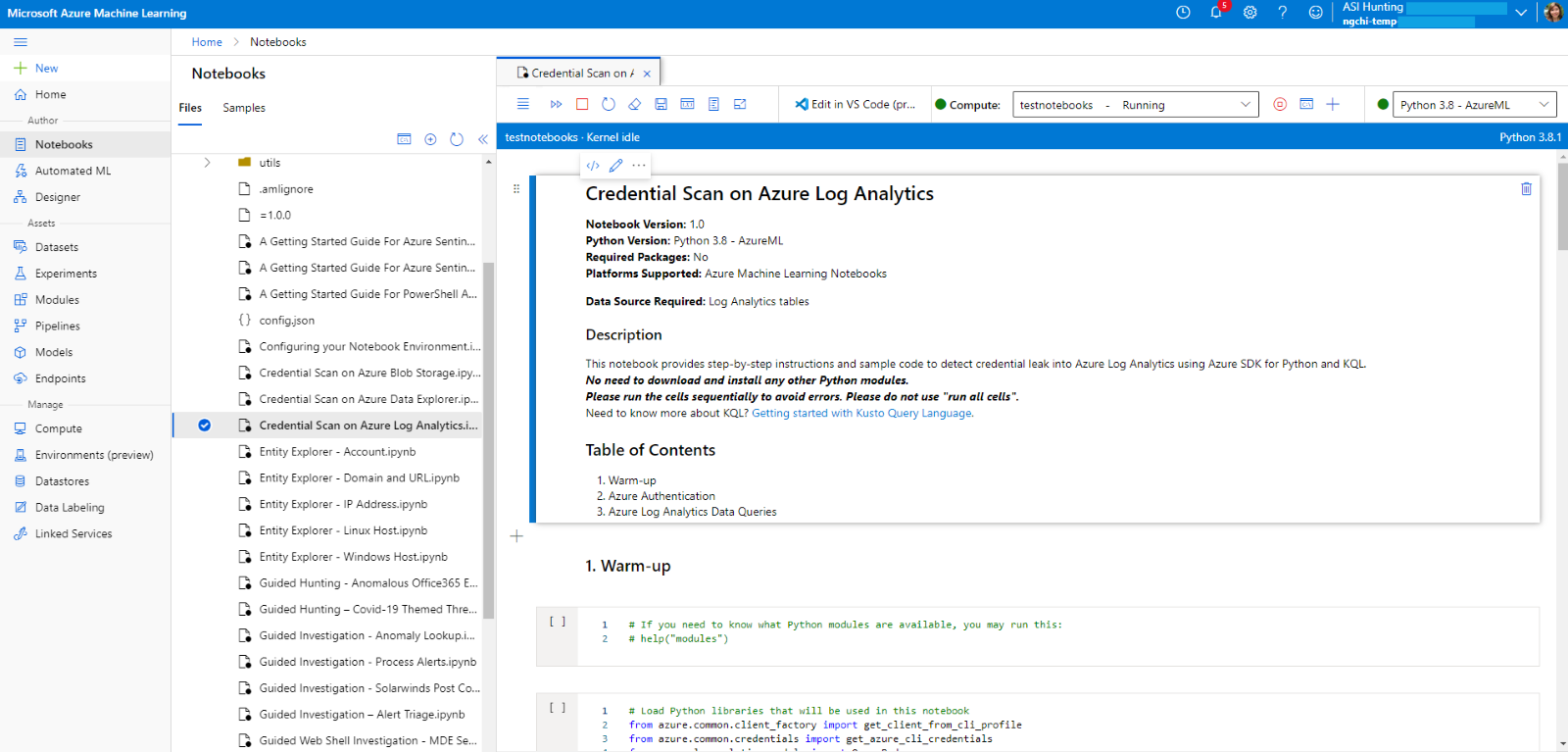

對預先防護威脅方面,Sentinel 也提供了內建查詢搜捕 (Hunting)圖六 功能,讓在警示觸發之前,搜捕安全性威脅。或使用筆記本 (Notebooks)圖七,透過 Azure ML 達成更進階的分析、資料視覺效果等功能。

圖一:資料收集器 (Data Connectors)

圖三:分析 (Analytics)

圖四:事件 (Incidents)

圖五:自動化 (Automation)

圖六:搜捕 (Hunting)

圖七:筆記本 (Notebooks)

參考資料: